Pri pojme kybernetická vojna si ľudia zvyčajne predstavia scénu podobnú sci-fi filmu, kde hlavný protagonista znefunkční zbraňové systémy protivníka pomocou pár riadkov kódu napísaných behom minúty či dvoch. Takýto scenár je však od reality vzdialený na kilometre.

Kybernetická vojna je na vzostupe a predstavuje jednu zo strategicky najdôležitejších zbraní v arzenáli kremeľskej hybridnej vojny. Pochopenie jej základných princípov a nastupujúcich trendov, ktoré budú v budúcnosti určovať podobu kybernetických operácií, je kľúčové pre plánovanie a prípravu na potenciálne konflikty s Ruskom.

Tento článok má za cieľ zvýšiť pripravenosť armád Severoatlantickej aliancie (NATO), aby dokázali lepšie čeliť kybernetickej vojne vedenej Ruskom. Začne teda krátkym zhodnotením toho, čo znamená kybernetická vojna v ruskom ponímaní, predstaví hlavných aktérov a identifikuje kybernetické hrozby, ktorým budú vojaci Severoatlantickej aliancie s najväčšou pravdepodobnosťou čeliť počas svojich misií a na bojisku.

Pomocou vojenských a nevojenských prostriedkov a metód, súhrne označovaných ako „hybridná vojna“, sa Kremeľ pokúša oklamať Západ, aby si myslel, že Rusko je odhodlanejšie, mocnejšie a vojensky nadradené. Kremeľ sa k tejto taktike uchyľuje najmä preto, že nemá potrebné prostriedky v oblasti tvrdej vojenskej sily. Miesto nich teda preferuje hybridnú vojnu, ktorej dominujú aktívne opatrenia, ako je kybernetické vedenie boja, propaganda a informačné operácie. Cieľom takýchto opatrení je znížiť závislosť od nasadzovania tvrdej vojenskej sily a nakloniť si vojenské aj civilné obyvateľstvo protivníka, ktoré sa postupne prikloní na stranu útočníka na úkor svojej vlastnej vlády a krajiny.

Definície: kybernetické vojenstvo v širšej perspektíve

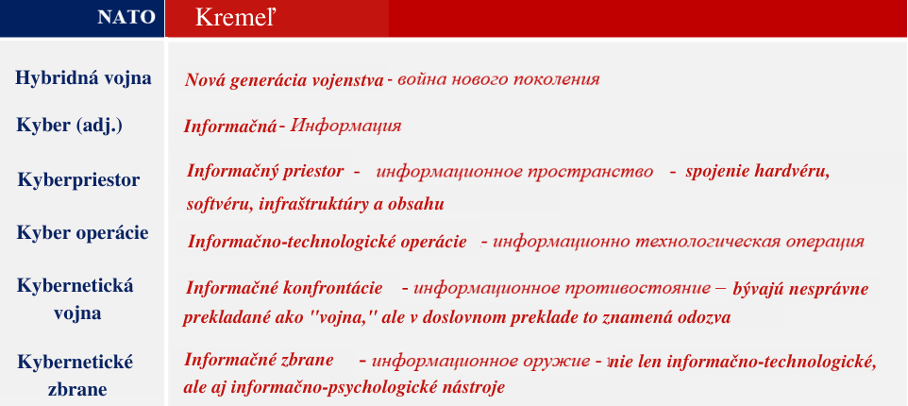

Kybernetické operácie môžeme klasifikovať ako podkategóriu informačných operácií. Ruský prístup ku kyberpriestoru je však odlišný od toho západného, keďže je holistický. Rusi konceptualizujú kyberpriestor ako priesečník medzi hardvérom, softvérom, infraštruktúrou a obsahom. Na Západe sa tieto dimenzie naopak považujú oddelené a svojbytné aspekty. Iba zriedka sa považujú za súčasť jedného, širšieho celku.

Podobne je to s chápaním termínu „kybernetický“. Zatiaľ čo na Západe má viacero významov, v ruštine je používané výlučne v diskusii o hrozbách a aktivitách Západu. Na zvyšné témy v oblasti kyberpriestoru Rusi používajú širší prívlastok „informačný“.

Informačné operácie možno ďalej rozdeliť na „informačno-psychologické“ a „informačno-technologické“. Prvá kategória zvyčajne zahŕňa vplyvové operácie, šírenie propagandy a dezinformácií a psychologický nátlak. Ten môže slúžiť buď na kybernetickú vojnu, alebo na šírenie škodlivého softvéru, ktorý má spôsobiť fyzické poškodenie infraštruktúry, zničiť výpočtové schopnosti protivníkov, zbierať citlivé údaje alebo poškodiť schopnosť navigácie. Tejto holistickej konceptualizácie kybernetického priestoru si musí byť vedomý každý, kto chce študovať princípy, stratégie a kľúčových aktérov ruskej kybernetickej (alebo informačnej) vojny.

Aktéri: tajní agenti, kyberkriminálnici a hackeri hnaní ideológiou

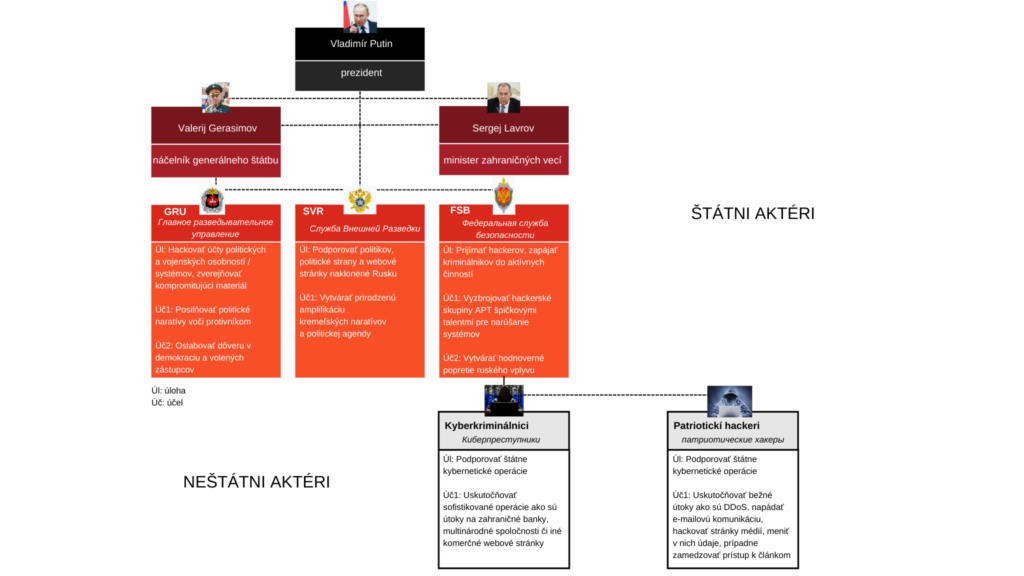

Medzi ruských štátnych aktérov zapojených do kybernetických operácií radíme hlavne nasledujúce tri spravodajské služby:

- Federálna bezpečnostná služba (FSB)

- Zahraničná spravodajská služba (SVR) a

- Vojenská spravodajská služba (GRU).

Ich hlavnou prioritou je zabezpečiť prežitie režimu a presadzovať strategické ciele Kremľa doma aj v zahraničí. Každá agentúra je v konkurenčnom vzťahu voči ostatným dvom, bojuje o zdroje, personál a vplyv. Toto je jednou z ich kľúčových vlastností, ktorá vedie k takmer neexistujúcej spolupráci a k absencii zdieľanej infraštruktúry/personálu/kódexov postupov.

Podobne ako iné vládne agentúry, aj ruské bezpečnostné služby čelia problémom s náborom kvalifikovaného personálu, keďže oň súťažia so súkromným sektorom. Spravodajské služby teda často outsourcujú operácie civilným hackerom – buď nacionalistickým/vlasteneckým hekerom alebo kyberzločincom.

Rastúce zapojenie neštátnych aktérov je jedným z dôležitých trendov formujúcich budúcu podobu (ruských) kybernetických operácií. Takéto náborové riešenia majú viacero výhod. Tou najzásadnejšou je, že externisti sú cenovo výhodnejší (na rozdiel od bežných štátnych zamestnancov sú väčšinou povolávaní len v prípade potreby alebo pracujú zadarmo z ideologických dôvodov). Okrem toho poskytujú dobré krytie, pretože ich zvyčajne nemožno spojiť priamo s Kremľom, čo býva zdrojom problémov pri pokusoch pripísať vinu za kybernetické útoky ich páchateľom.

Katalyzátory: Narastajúce počty, rozsah a sofistikovanosť

Ruské kybernetické operácie proti NATO a jeho členom sú čoraz častejšie. Keďže sa veľká časť našich životov a každodenných činností presúva do virtuálnych sfér, tento nárast kybernetických operácii prekvapí málokoho. Pandémia COVID-19 navyše tento proces urýchlila tým, že zvýšila našu závislosť na digitálnej infraštruktúre, do ktorej sa ukladajú aj citlivé údaje, vďaka čomu sa stáva ešte lákavejším cieľom pre kyberzločincov, ako aj pre štátnych a proxy aktérov.

Na strategickej úrovni je kybernetická doména operačným prostredím, ktoré vo všeobecnosti uprednostňujú slabší štátni alebo neštátni aktéri – čiže aktéri, ktorí preferujú nenásilné štádium konfliktov. Kybernetický priestor so svojimi nejasnými hranicami a náročnou atribúciou viny za činy v ňom spáchané je teda ideálnym prostredím na vedenie kybernetických alebo vplyvových operácií.

Otvára novú dimenziu konfliktu, ktorú sprevádza psychologický dopad. Využitím informačných operácií na útok na kritické zraniteľnosti protivníka môžu aktéri získať strategickú výhodu pri relatívne nízkych nákladoch. Slabším štátom prináša doteraz nevídanú komparatívnu výhodu. Všetci aktéri v kyberpriestore bez ohľadu na veľkosť, geografickú polohu alebo konvenčnú vojenskú silu sú si viacmennej rovní, keďže tento priestor stiera rozdiely medzi nimi. Kybernetické operácie sú preto čoraz väčšou hrozbou, ktorú štátne a neštátne subjekty – popri vojenských a nevojenských prostriedkoch – využívajú na presadzovanie svojich strategických cieľov.

Prinajmenšom v ruskom prípade však nárast kybernetických operácií je a bude poháňaný ešte dvoma dôležitými trendmi:

• potrebou nájsť nástupcu prezidenta Putina

• zhoršujúcim sa stavom ruských vzťahov so Západom.

Ruské spravodajské služby, ktoré si navzájom konkurujú už od založenia ich sovietskych predchodcov v 20. rokoch 20. storočia, budú vykonávať ešte viac kybernetických operácií, aby preukázali svoje schopnosti získať citlivé alebo iné strategicky cenné informácie, ktoré by im zabezpečili lepšiu pozíciu pri prechode moci.

Zhoršujúce sa vzťahy medzi Ruskom a Západom majú za následok, že má krajina viac dôvodov či zámienok na to, aby podnikla „recipročné kroky“ proti západným štátom a potrestala ich za ich nepriateľské správanie – ako napríklad v prípade sankcií EÚ a USA proti Kremľu. Okrem toho, Rusko, ktoré sa cíti geopoliticky zahnané do kúta, sa stáva stále agresívnejším, keďže „nemá čo stratiť“. To vidíme aj na operáciách proti krajinám, s ktorými sa Kremeľ v minulosti snažil o dobré ekonomické vzťahy, teda napríklad na akciách proti Nemecku a Francúzsku.

Ruskí páchatelia (najmä pridružení ku GRU) sú navyše priamočiarejší a agresívnejší a po odhalení neváhajú zaútočiť znova na ten istý cieľ, čo opäť svedčí o mizivom ruskom úsilí skrývať a zakrývať svoje informačné operácie. Okrem zhoršujúcich sa vzťahov so Západom, túžbe ruských spravodajských služieb získať väčšiu strategickú výhodu pri nevyhnutnom prechode moci, je takéto trúfalé správanie následkom chýbajúcich trestov za takéto aktivity. Západ sa z viacerých dôvodov stále snaží nájsť adekvátny spôsob, ako reagovať na útočné kybernetické operácie (a adekvátne konať). Preto Kremeľ, ktorý z geopolitického hľadiska nemá veľmi čo stratiť, a za svoje agresívne správanie v kyberpriestore netrpí žiadnymi následkami – nebude váhať napätie so Západom ešte viac vyeskalovať.

Teória: Kybernetika na bojisku

O úlohe kybernetiky vo vojne panujú skreslené predstavy a na znefunkčnenie súperových zbraňových systémov a v kombinácii s kinetickými operáciami sa používa len zriedka. Príprava a plánovanie útočných kybernetických operácií sú tiež náročnejšie ako pri bežných operáciách. V prípade použitia konvenčných prostriedkov, ako sú delostrelecké batérie, je možné zaútočiť do niekoľkých minút po zadaní cieľových súradníc. Efekt takýchto prostriedkov je tiež známy aj v priebehu niekoľkých minút.

V prípade kybernetických operácií trvá prieskum, zacielenie a plánovanie nasadenia útočných nástrojov zvyčajne niekoľko mesiacov alebo dokonca rokov. Nepretržité používanie vyžaduje efektívny vývoj malvéru a dostatok personálu na prepísanie malvéru po jeho spálení alebo opravení chyby, vďaka ktorej IT infraštruktúru penetroval. Preto je ťažké zapojiť kybernetické operácie do tradičných postupov konvenčných síl.

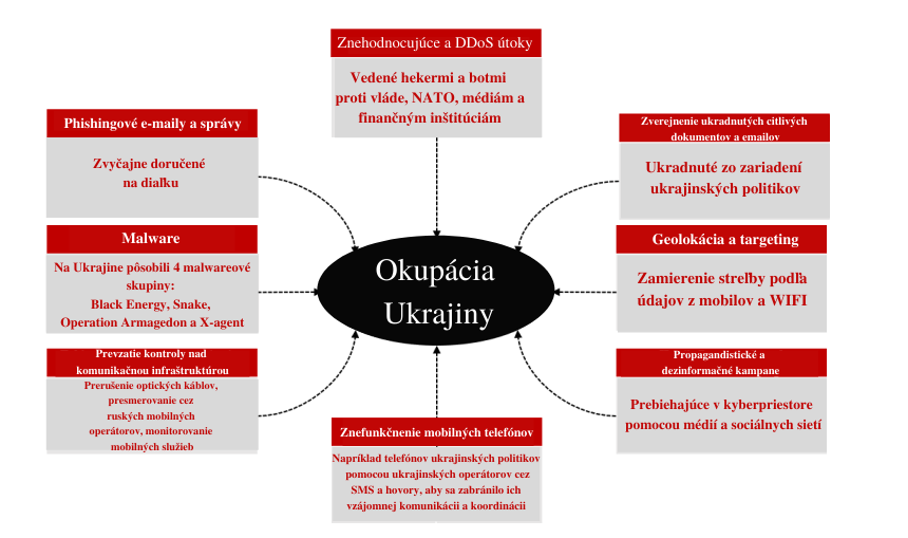

Na operačnej úrovni využívalo Rusko kybernetické prostriedky napríklad počas okupácie Gruzínska v roku 2008 a na Ukrajine od začiatku roku 2014. V oboch prípadoch boli mnohé z kybernetických útokov, či už vo forme DDoS útokov, znehodnotenia strategických webových stránok alebo útokov cieliacich na prerušenie komunikácie v rámci krajiny, vedené ako prekvapivý útok pred úvodnou fázou boja. Preto by sa armády NATO (predovšetkým ich kybernetické jednotky) mali zamerať na ďalšiu analýzu nedávnych a aktuálnych ruských operácií proti bývalým sovietskym republikám, keďže je pravdepodobné, že práve tie poslúžia ako základný plán budúcich ruských bojových operácií.

Dôležité je, že z hodnotenia využívania kybernetických a kinetických vojenských operácií na východnej Ukrajine v rokoch 2014 až 2016 vyplýva, že z analyzovaných 1 841 kybernetických a 26 289 kinetických operácií sa medzi sebou zhodovalo len niekoľko. Takže, namiesto spolupráce prebiehajú fyzické a kybernetické operácie do značnej miery oddelene od seba a nevytvárajú kombinovaný efekt.

Okrem toho, ruské kybernetické operácie na Ukrajine nepriniesli taktické alebo operačné vojenské účinky nad rámec počiatočného taktického prekvapenia. Kybernetické operácie teda zvyčajne fungujú najlepšie, keď sú nečakané a použité včasne. Preto sa kybernetické útoky ako možnosť prvého úderu zdajú sľubnejšie a ľahšie zvládnuteľné ako kontinuálne používanie v prebiehajúcom konflikte.

Príprava, zameranie a vykonávanie kybernetických operácií trvajú dlhšie. V dôsledku toho je stále dosť zložité (a neefektívne) ich nasadzovať proti zbraňovým systémom alebo v koordinácii s konvenčnými kinetickými operáciami – najmä pre štáty, ktoré sa pri kybernetických útokoch spoliehajú na externých proxy aktérov, ako je to čiastočne v prípade Ruska. Tieto problémy so synchronizáciou naznačujú, že operačné kybernetické prostriedky sú (v súčasnosti) pomerne neefektívnym nástrojom na uplatnenie moci v konfliktoch. Namiesto toho sa ukázalo, že kybernetické operácie pomáhajú vytvárať výhodu taktického prekvapenia v počiatočných fázach konfliktu. Psychologický dopad, akým je zasievanie zmätku a neistoty, bude pravdepodobne ďalším cieľovým efektom kybernetických operácií.

Využitie v praxi I: Zameranie na civilnú infraštruktúru

Kybernetické operácie sa zvyčajne zameriavajú na infraštruktúru ako možnosť prvého úderu v počiatočných fázach konfliktu alebo ako súčasť psychologických operácií na vytvorenie zmätku alebo podkopanie morálky jednotiek. Takto sa už intenzívne využívajú proti vojenskému personálu nasadenému v misiách v krajinách susediacich s Ruskom.

Ruské kybernetické operácie proti západným IT systémom sú čoraz cielenejšie a ťažšie odhaliteľné. Akonáhle sú nepriateľskí aktéri v systéme, môže to trvať mesiace alebo roky, kým ich niekto objaví. Skutočným konečným cieľom nepriateľských ruských aktérov je získať prístup k čo najväčšiemu počtu systémov a zostať neodhalení.

Tieto akcie majú dva pravdepodobné ciele. Po prvé, získať prístup k citlivým informáciám, ktoré je možné stiahnuť po menších častiach alebo vo veľkom počas jednorazovej operácie (zvyčajne, keď útočiaci aktér očakáva, že nájde skutočne cenné údaje).

Po druhé, zmapovať infraštruktúru s cieľom identifikovať potenciálne slabé stránky, ktoré možno v budúcnosti využiť, či už počas samostatnej útočnej operácie alebo ako súčasť vojenskej kampane.

Napriek túžbe vidieť a vedieť všetko sa ruskí aktéri zaujímajú najmä o priemyselné riadiace systémy (ICS) a dispečerské riadenie a zber dát (SCADA), teda systémy softvérových a hardvérových prvkov, ktoré umožňujú priemyselným organizáciám riadiť procesy lokálne alebo na vzdialených miestach. Jednoducho povedané, Rusko sa obzvlášť zaujíma o systémy prevádzkujúce kritickú infraštruktúru v susedných krajinách – vrátane dopravy, vodovodných systémov a energetických sietí. Pravidelné útoky na energetickú infraštruktúru na Ukrajine, v Poľsku a Pobaltí naznačujú, že ruskí aktéri majú pomerne detailné povedomie o tom, kde a ako hľadať zraniteľné miesta v týchto systémoch.

V prípade budúceho konfliktu s Ruskom v niektorej z post-sovietskych krajín sa jednotky NATO nebudú môcť spoliehať na civilnú infraštruktúru. Toto je kľúčová premenná, s ktorou by sa malo počítať pri budúcom plánovaní. V súčasnosti je zabezpečenie takejto infraštruktúry, vrátane dopravných, telekomunikačných a energetických sietí, často považované až za druhoradý cieľ vojenských veliteľstiev. V prípade skutočného konfliktu by sa však mal stať jednou z najvyšších priorít, keďže fungujúca a dostupná infraštruktúra je jednou z kľúčových premenných rozhodujúcich o úspechu celkovej misie.

Využitie v praxi II: Psychologické hry

Psychický stav vojakov je jedným z kľúčových faktorov úspechu či neúspechu vojenských operácií. Rusi teda kombinujú informačno-technologické a informačno-psychologické operácie, aby „digitálne“ obťažovali svojich oponentov (a ich rodiny). To sa už aktuálne deje vojakom NATO sídliacim v pobaltských krajinách, ktoré sú potenciálnym cieľom presne zameraných útokov, ktoré sa snažia ovplyvniť ich správanie buď psychickým nátlakom alebo vydieraním. Napríklad manželky pilotov dostávali e-maily, ktoré ich vyzývali, aby manželom povedali, nech ukončia svoju misiu, inak ich niekto zostrelí.

Cieľom takýchto operácií je preniknúť do zariadení cieľových subjektov – zvyčajne do mobilného telefónu – a získať tak prístup k osobným údajom, zoznamom kontaktov alebo aktuálnej lokácii. Dá sa to urobiť buď prostredníctvom elektronickej vojny – takzvaný „false flag routery“ – alebo prostredníctvom škodlivého kódu, ktorý je možné stiahnuť spolu s aplikáciou alebo ako súčasť spear-phishingového útoku. Medzi populárne techniky patrí nastavenie infikovanej WIFI s cieľom napodobniť nejakú dôveryhodnú, použitie bezpilotného vzdušného prostriedku na nahradenie pôvodného routeru poškodeným alebo používanie technológie BTS na presmerovanie signálov z mobilných telefónov. Získané informácie môžu byť následne využité na vytvorenie osobného profilu pre ďalšie spravodajské účely, sledovanie polohy a aktivít cieľového subjektu alebo použitie jeho/jej mena v propagandistickej operácii na očiernenie misie v očiach miestneho obyvateľstva.

Prístup k zoznamom kontaktov je cenný najmä pre ruských aktérov – sú prípady, kedy bol použitý na rozosielanie vymyslených správ od cieľového subjektu, buď oznamujúcich zranenie či zajatie. Sú známe aj prípady, keď páchatelia využili kontakty rodinných príslušníkov obetí a blízkych priateľov na to, aby im poslali správy, v ktorých ich vydierali.

Časté, naliehavé telefonáty a správy od znepokojených príbuzných a blízkych priateľov sa stávajú nepríjemnou psychickou záťažou, ktorá odvádza pozornosť vojenského personálu od každodenných povinností – a nakoniec ovplyvňuje odhodlanie a duševné zdravie počas misie. V otvorenom konflikte sa tieto rozptýlenia môžu stať nebezpečným nástrojom na vytvorenie zmätku medzi jednotkami pred útokom alebo počas neho, čím sa výrazne podkopáva pripravenosť jednotiek.

Moderné technológie umožňujú takúto kombináciu psychologických a kybernetických operácií presnejšie zacieliť. V praxi to povedie k útokom cieleným presne na konkrétnu osobu, ktorá je pre úspech operácie najrelevantnejšia. Tieto útoky budú pripomínať – v obsahu (napr. jazyk, frázy, podpis), ako aj vizuálne (napr. formátovanie, hlavička) – legitímnu komunikáciu. To bude mať reálnejší a závažnejší psychologický dopad na obeť, čo následne zvýši úspešnosť takýchto operácií. Nielen hardvér a softvér, ale aj bezpečnosť osobných údajov vojenského personálu by mala byť predmetom záujmu NATO, ako aj domácich rozhodovacích orgánov.

Rusko dokonca v roku 2019 schválilo zákon, ktorý zakazuje členom aktívnej služby uverejňovať príspevky na sociálnych sieťach, ako je napríklad rusko-jazyčná platforma Vkontakte, a v apríli 2020 predstavilo prezidentský dekrét zakazujúci zverejňovanie aktivít FSB a štrukturálnych zmien, aby sa zabránilo podobným prienikom.

Záver

Kybernetické operácie sú neoddeliteľnou súčasťou konfliktov 21. storočia. Sú skryté, majú slabý potenciál eskalácie, relatívne nízke náklady a zároveň sú vysoko efektívne. Okrem toho majú silný psychologický dopad. Môžu byť zamerané na kritickú infraštruktúru a vládne inštitúcie celé mesiace, roky alebo dokonca bez toho, aby boli vôbec niekedy odhalené alebo pripísané nejakému konkrétnemu páchateľovi. Sú teda nasaditeľné bez rizika odvety. Kybernetická vojna síce nenahradí konvenčnú vojnu, aspoň nie v blízkej budúcnosti, kybernetika však pozostáva z rady prvkov, ktoré určia povahu budúcich konfliktov, umožnia dosiahnutie taktických, operačných a strategických cieľov a vyrovnávajú rozdiely medzi aktérmi.

Na základe skúseností z Ukrajiny, Gruzínska a Sýrie bude ruská armáda využívať kybernetické operácie predovšetkým v prvej fáze konfliktu, aby využila moment prekvapenia a zamerala sa na kritickú civilnú infraštruktúru, na ktorej sú závislé vojská protivníka. Ďalším vysoko efektívnym spôsobom využitia moderných technológií je kombinácia kybernetických a psychologických operácií s cieľom podkopať morálku jednotiek a zasiať medzi nimi zmätok. Koordinované kybernetické útoky a kinetické útoky sú však menej pravdepodobné z dôvodu nízkej úrovne kompatibility s konvenčnými prostriedkami. Tento trend by sa však určite mohol zmeniť s pokrokom moderných technológií vrátane umelej inteligencie, veľkých dát a kvantových výpočtov.

CHCETE PODPORIŤ NAŠU PRÁCU? POMÔŽTE NÁM CEZ PATREON. MÔŽETE TAK UROBIŤ UŽ ZA €3

https://infosecurity.sk/podpora/